ProLiant Servers (ML,DL,SL)

-

- Forums

-

- Advancing Life & Work

- Alliances

- Around the Storage Block

- HPE Ezmeral: Uncut

- OEM Solutions

- Servers & Systems: The Right Compute

- Tech Insights

- The Cloud Experience Everywhere

- HPE Blog, Austria, Germany & Switzerland

- Blog HPE, France

- HPE Blog, Italy

- HPE Blog, Japan

- HPE Blog, Latin America

- HPE Blog, Poland

- HPE Blog, Hungary

- HPE Blog, Turkey

- HPE Blog, UK, Ireland, Middle East & Africa

- Blogs

- Information

-

Forums

-

Blogs

- Advancing Life & Work

- Alliances

- Around the Storage Block

- HPE Ezmeral: Uncut

- OEM Solutions

- Servers & Systems: The Right Compute

- Tech Insights

- The Cloud Experience Everywhere

- HPE Blog, Austria, Germany & Switzerland

- Blog HPE, France

- HPE Blog, Italy

- HPE Blog, Japan

- HPE Blog, Latin America

- HPE Blog, UK, Ireland, Middle East & Africa

- HPE Blog, Poland

- HPE Blog, Hungary

- HPE Blog, Turkey

-

Information

-

English

13 REPLIES 13

-

Previous

-

- 1

- 2

-

Next

Перейти к содержимому

Заметил как-то при открытии в браузере веб-интерфейса iLO следующую ошибку:

Ошибка при установлении защищённого соединения

При соединении с 172.16.1.2 произошла ошибка. SSL-узел сообщил о некорректном коде аутентификации сообщения. Код ошибки: SSL_ERROR_BAD_MAC_ALERT

Страница, которую вы пытаетесь просмотреть, не может быть отображена, так как достоверность полученных данных не может быть проверена.

Пожалуйста, свяжитесь с владельцами веб-сайта и проинформируйте их об этой проблеме.

Временным решением данной ошибки может быть снятие галочки напротив «Использовать TLS 1.2» в Панель управленияСеть и ИнтернетСвойства браузера — вкладка «Дополнительно«.

После этого страница должна открываться в браузере Internet Explorer или Edge.

Вторым оптимальным решением данной проблемы есть обновление версии прошивки iLO.

Смотрите по этому поводу мою статью — Обновление прошивки iLO 3 на HP серверах

Добрый день всем.

Имеется разнообразный зоопарк hp серверов. Хотелось бы использовать возможность подключения к картам ilo используя доменную авторизацию. Для этого имеется определенный функционал для настройки ilo — ничего сложного, по сути.

Во всех мануалах, что я нашел на просторах сети, никто не заморачивался по поводу безопасности, а у меня, так получается, что ilo требует установку сертификата для защищенного соединения с контроллером домена.

Если я не добавляю сертификата, то подключение не осуществляется с предупреждением, дескать, добавь сертификат. А у других все ОК.

В соответствии вот с этим мануалом: https://social.technet.microsoft.com/wiki/contents/articles/2980.ldap-over-ssl-ldaps-certificate.aspx я создал новый шаблон с экспортируемым закрытым ключом и выпустил сертификат

на контроллер домена. Естественно, при попытке добавить этот сертификат в карту ilo получаю предупреждение с ошибкой, что сертификат выдан на другое имя хоста.

Выпустить сертификат этого нового шаблона на имя ilo не удается, ЦС ругается, что не обнаружил хост или на хосте не располагается служба каталогов.

Выпустил сертификат удостоверяющий имя веб-сервера (шаблон web server), он без проблем залетел в ilo, установился, но при тестировании подключения для авторизации получаю ошибку, точнее несколько их:

1. Сертификат, что я установил, не может использоваться для установления подключения по LDAPS

2. Не может найти корневой сертификат ЦС? Правильно ли я это истолковываю?

Поделитесь навыками, пожалуйста, ведь кто-то пользуется сквозной авторизацией АД для подключения к iLO? Может я что-то не так понял и не так делаю?

Сервер bl-460c gen1, ilo2 ver2.30

AD уровня 2008, контроллер, к которому хочу настроить подключение Windows Server 2012R2

Лицензия iLO: iLO 2 Advanced for BladeSystem features have been activated.

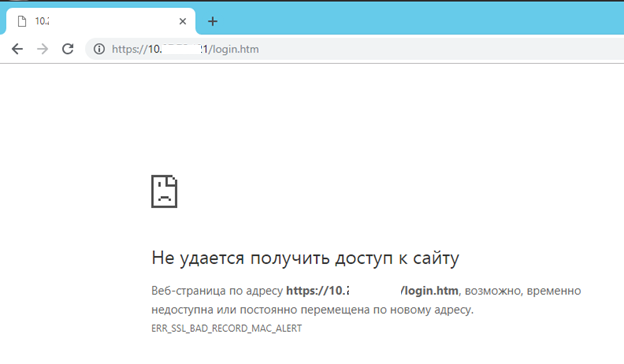

Недавно пришлось настраивать относительно старый сервер HP Gen 7. При попытке открыть веб страницу веб интерфейса настройки сервера ILO (iLO2), в Google Chrome появилась ошибка:

Не удается получить доступ к сайту

Веб-страница по адресу https://10.x.x.x/login.htm, возможно, временно недоступна или постоянно перемещена по новому адресу.

ERR_SSL_BAD_RECORD_MAC_ALERT

В Internet Explorer эта страница также не отображается: Internet Explorer не может отобразить эту веб страницу.

Я проверил доступность интерфейса веб сервера ILO с помощью Port Query. Сайт отвечает на 80 и 443 TCP порту. Значит дело не в сетевых настройках и файерволе.

Изучив более подробно ошибку ERR_SSL_BAD_RECORD_MAC_ALERT в Google Chrome, я разобрался, что это связано с тем, что в Chrome отключена поддержка устаревших и уязвимых протоколов SSL/TLS 1.0.

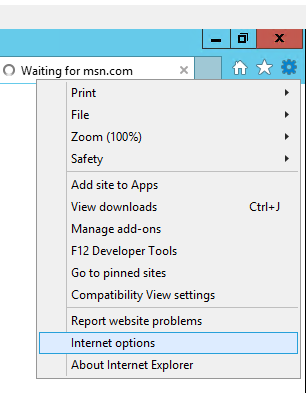

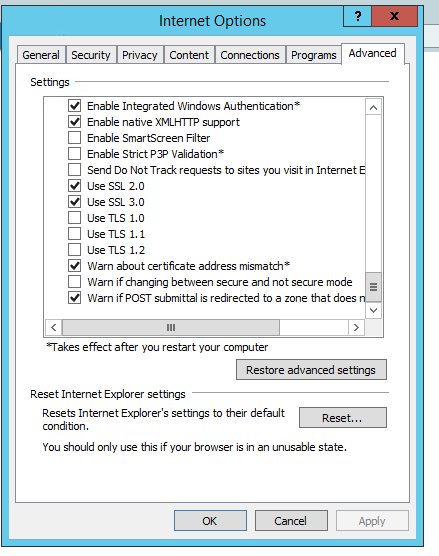

Попробуем включить поддержку этих протоколов в IE. Откройте настройки Internet Explorer.

Перейдите на вкладку Advanced и в секции Security снимите галки у опции Use TLS 1.0, 1.1 и 1.2 и оставьте только SSL 2.0 и 3.0.

После этого перезапустите IE и попробуйте открыть веб страницу управления ILO. Она должна открыться нормально.

This posting is ~9 years years old. You should keep this in mind. IT is a short living business. This information might be outdated.

When you access the HP iLO webinterface, you will be redirected to a HTTPS website. This connection is usually secured by a self-signed SSL certificate. To replace this certificate with a certificate that was issued by your own CA, you have to complete several steps. I will guide you to the steps. I focused on HP ilO 2, but the steps are similar for iLO 3 or iLO 4.

The requirements

We need:

- an iLO interface that is connected to the network and that has an ip address assigned

- access to this iLO interface

- a CA and access to it

- a web browser

Create the Certificate Signing Request (CSR)

Before we can issue the certificate, we need to create a certificate signing request. This request is used by the CA to create the digital certificate. The CSR contains information to identifying the applicant. This is e.g. the distinguished name (DN), which is the FQDN for a webserver. To create a CSR we have to login into the iLO webinterface.

Create the CSR, issue and install the certificate

I use a Microsoft Windows Server 2012 R2 CA in my lab. This CA is integrated into my Active Directory and I use it to issue certificates for my lab infrastructure. Because it’s my lab, I don’t use a two-tier CA with an offline root CA.

To create a CSR we have to login into iLO and access the “Administration” tab. Then select “Security” from the left menu.

Patrick Terlisten/ www.vcloudnine.de/ Creative Commons CC0

Usually the lower fields are greyed out, so you have to enable “Customized CSR”. Then you can fill the lower, now enabled fields, with values. Don’t forget to hit apply.

A little further down the page, you can create a certificate request.

Patrick Terlisten/ www.vcloudnine.de/ Creative Commons CC0

Click the “Create Certificate Request” button. The certificate request will be generated and you will forwarded to the next page. Now you have to copy the request into a text file or you can past it directly into you CA. I use a W2K12 R2 CA which is running on another host. So I copied the text into a file and saved the file as ilo-esx1.csr.

Patrick Terlisten/ www.vcloudnine.de/ Creative Commons CC0

No it’s time to issue the certificate. I copied the CSR to my CA into a temp directory. Open an elevated CMD, switch to the directory with the CSR and run the following command:

certreq.exe - submit - attrib "CertificateTemplate:WebServer" ilo-esx1.csr ilo-esx1.pem

A windows will pop up where you have to chose the CA. Because I only have on CA, I can’t choose much… Select you CA and click “OK”. Copy the pem file to you client (or whereever you have the browser with the iLO open), click “Next Step” and then paste the content of the pem file into the text field.

Patrick Terlisten/ www.vcloudnine.de/ Creative Commons CC0

Click “Install Certificate”.

Patrick Terlisten/ www.vcloudnine.de/ Creative Commons CC0

If you click “Restart” a counter will appear. After 60 seconds you will be redirected to the login page. Please note, that you have to access the login page via the FQDN. Otherwise you will get a certificate error.

Summary

Essentially there is nothing special. It’s much more easier as to do this for a VMware environment… It’s a simple three-step plan: 1. Create the CSR, 2. issue a certificate by using the CSR and 3. install the certificate. Don’t forget to import the CA certificate into you browser. Otherwise you will furthermore get this nasty security warning…

- Author

- Recent Posts

vcloudnine.de is the personal blog of Patrick Terlisten. Patrick has a strong focus on virtualization & cloud solutions, but also storage, networking, and IT infrastructure in general. He is a fan of Lean Management and agile methods, and practices continuous improvement whereever it is possible.

Feel free to follow him on Twitter and/ or leave a comment.